Китайские хакеры запустили сайт фальшивых новостей, чтобы заразить правительственные и энергетические объекты

Согласно опубликованному во вторник блогу Proofpoint и PwC Threat Intelligence , китайская группа кибершпионажа использует фальшивый новостной сайт для заражения правительственных и энергетических объектов в Австралии, Малайзии и Европе вредоносными программами .

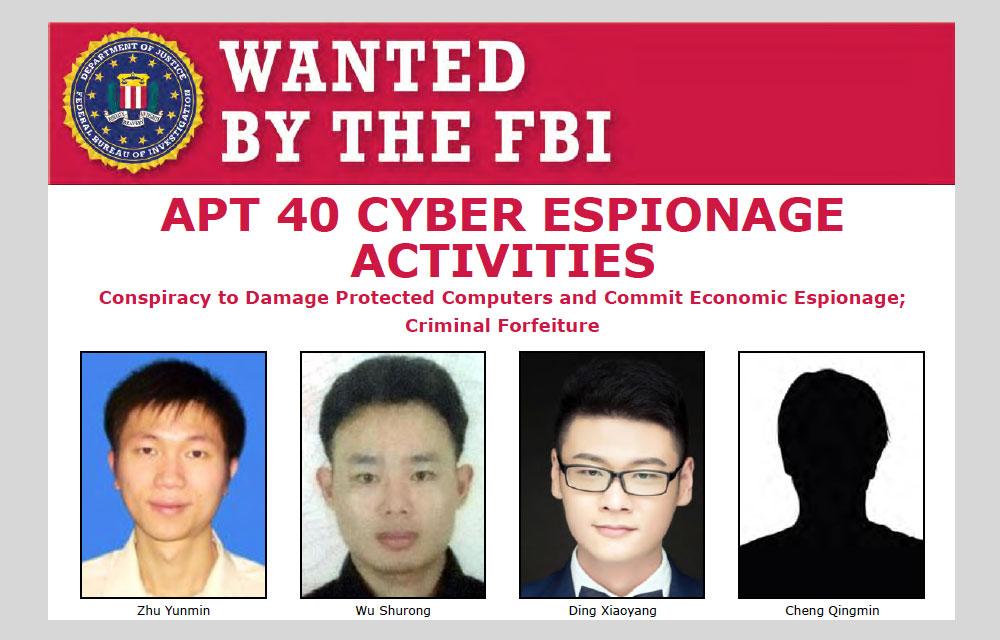

Группа известна под несколькими именами, включая APT40, Leviathan, TA423 и Red Ladon. В 2021 году Министерство юстиции США предъявило четырем его членам обвинения во взломе ряда компаний, университетов и правительств в США и во всем мире в период с 2011 по 2018 год.

Группа использует свой поддельный австралийский новостной сайт для заражения посетителей с помощью схемы эксплуатации ScanBox. «ScanBox — это система разведки и эксплуатации, развернутая злоумышленниками для сбора нескольких типов информации, таких как общедоступный IP-адрес цели, тип используемого веб-браузера и его конфигурация», — пояснила вице-президент Proofpoint по исследованию и обнаружению угроз Шеррод ДеГриппо.

«Это служит подготовкой для последующих этапов сбора информации и потенциальной последующей эксплуатации или компрометации, когда вредоносное ПО может быть развернуто, чтобы закрепиться в системах жертвы и позволить злоумышленнику выполнять шпионские действия», — сказала она TechNewsWorld.

«Это создает впечатление в сети жертвы, которую участники затем изучают и выбирают лучший маршрут для достижения дальнейшего компромисса», — сказала она.

Атаки типа Watering Hole, в которых используется ScanBox, привлекательны для хакеров, потому что точка взлома не находится внутри организации жертвы, добавил Джон Бамбенек, главный охотник за угрозами в Netenrich, компании, занимающейся операциями в области ИТ и цифровой безопасности, расположенной в Сан-Хосе, Калифорния.

«Поэтому трудно обнаружить, что информация была скрытно украдена», — сказал он TechNewsWorld.

Модульная атака

Согласно блогу Proofpoint/PwC, кампания TA423 в первую очередь была нацелена на местные и федеральные правительственные учреждения Австралии, австралийские новостные компании и мировых производителей тяжелой промышленности, которые проводят техническое обслуживание парка ветряных турбин в Южно-Китайском море.

Было отмечено, что фишинговые электронные письма для кампании были отправлены с адресов электронной почты Gmail и Outlook, которые, по мнению Proofpoint с «умеренной уверенностью», были созданы злоумышленниками.

Темы фишинговых писем включали «Отпуск по болезни», «Исследование пользователей» и «Запрос на сотрудничество».

Злоумышленники часто выдавали себя за сотрудников вымышленного медиа-издания «Австралианские утренние новости», как объяснялось в блоге, и предоставляли URL-адрес своего вредоносного домена, предлагая жертвам просмотреть их веб-сайт или поделиться исследовательским контентом, который будет опубликован на веб-сайте.

Если цель щелкнет URL-адрес, она будет отправлена на сайт поддельных новостей и без их ведома получит вредоносное ПО ScanBox. Чтобы придать своему поддельному веб-сайту убедительность, злоумышленники размещали контент с законных новостных сайтах, таких как BBC и Sky News.

ScanBox может доставлять свой код двумя способами: в виде единого блока, что дает злоумышленнику немедленный доступ к полному функционалу вредоносного ПО, или в виде плагина, модульной архитектуры. Экипаж ТА423 выбрал подключаемый метод.

Согласно PwC, модульный маршрут может помочь избежать сбоев и ошибок, которые могли бы предупредить цель о том, что ее система подвергается атаке. Это также способ уменьшить видимость атаки для исследователей.

Всплеск фишинга

Как показывают подобные кампании, фишинг остается острием копья, используемого для проникновения во многие организации и кражи их данных. «В 2022 году число фишинговых сайтов неожиданно выросло», — отмечает Монния Денг, директор по маркетингу продуктов Bolster, поставщика автоматизированной защиты от цифровых рисков, в Лос-Альтосе, Калифорния.

«Исследования показали, что эта проблема резко возросла в 2022 году в десять раз, потому что этот метод прост в развертывании, эффективен и является идеальным в постпандемическую цифровую эпоху работы», — сказала она TechNewsWorld.

ДеГриппо утверждает, что фишинговые кампании продолжают работать, потому что злоумышленники адаптивны. «Они используют текущие события и общие методы социальной инженерии, много раз охотясь на страхах цели и чувстве срочности или важности», — сказала она.

Она продолжила, что недавняя тенденция среди участников угроз заключается в попытках повысить эффективность своих кампаний за счет укрепления доверия с предполагаемыми жертвами посредством расширенных бесед с отдельными людьми или посредством существующих бесед между коллегами.

Роджер Граймс, евангелист по вопросам защиты из KnowBe4, поставщика услуг по обучению безопасности, в Клируотере, штат Флорида, утверждает, что атаки с использованием социальной инженерии особенно устойчивы к техническим средствам защиты.

«Как бы мы ни старались, до сих пор не было надежных технических средств защиты, которые предотвращали бы все атаки социальной инженерии», — сказал он TechNewsWorld. «Это особенно сложно, потому что атаки социальной инженерии могут происходить через электронную почту, телефон, текстовые сообщения и социальные сети.

Несмотря на то, что социальная инженерия используется в 70-90% всех успешных злонамеренных кибератак, лишь немногие организации тратят более 5% своих ресурсов на их устранение, продолжил он.

«Это проблема номер один, и мы относимся к ней как к небольшой части проблемы», — сказал он. «Именно это фундаментальное несоответствие позволяет злоумышленникам и вредоносным программам быть такими умными. Пока мы не относимся к этому как к проблеме номер один, она будет оставаться основным способом, с помощью которого злоумышленники атакуют нас. Это просто математика».

Две вещи, которые нужно помнить

Хотя TA423 использовала электронную почту в своей фишинговой кампании, Граймс отметил, что злоумышленники отказываются от этого подхода.

«Злоумышленники все чаще используют другие возможности, такие как социальные сети, текстовые SMS-сообщения и голосовые вызовы, для своей социальной инженерии», — пояснил он. «Это связано с тем, что многие организации сосредоточены почти исключительно на социальной инженерии на основе электронной почты, а обучение и инструменты для борьбы с социальной инженерией на других типах медиаканалов не на том же уровне сложности в большинстве организаций».

«Вот почему крайне важно, чтобы каждая организация создала личную и организационную культуру здорового скептицизма, — продолжил он, — где всех учат распознавать признаки атаки социальной инженерии, независимо от того, как она поступает — будь то электронная почта, веб-сайт, социальные сети, SMS-сообщение или телефонный звонок — и неважно, от кого оно отправлено».

Он объяснил, что большинство атак социальной инженерии имеют две общие черты. Во-первых, они появляются неожиданно. Пользователь не ожидал этого. Во-вторых, это просьба к пользователю сделать что-то, что отправитель — кем бы он ни выдавал себя — никогда раньше не просил пользователя.

«Это может быть законный запрос, — продолжил он, — но всех пользователей следует учить тому, что любое сообщение с этими двумя характеристиками подвергается гораздо большему риску стать атакой социальной инженерии и должно быть проверено с использованием надежного метода, такого как прямой вызов человека по заведомо исправному номеру телефона».

«Если бы больше организаций обучали запоминанию этих двух вещей, — сказал он, — онлайн-мир был бы гораздо более безопасным местом для вычислений».